Cài đặt Advanced Policy Firewall & Brute Force Detection

Bộ đôi Advanced Policy Firewall và Brute Force Detection được rất nhiều hosting chọn sử dụng để bảo vệ server tránh khỏi các cuộc tấn công mạng.

Advanced Policy Firewall (APF)

Một ít thông tin giới thiệu từ trang chủ

Advanced Policy Firewall (APF) is an iptables(netfilter) based firewall system designed around the essential needs of today’s Internet deployed servers and the unique needs of custom deployed Linux installations. The configuration of APF is designed to be very informative and present the user with an easy to follow process, from top to bottom of the configuration file

Để nắm được thông tin chi tiết hơn về Advanced Policy Firewall, các bạn có thể truy cập trang web

Dưới đây mình sẽ hướng dẫn cách cài đặt, cấu hình cơ bản cho APF

Trước tiên là phần cài đặt

Các bạn tải script cài đặt APF về theo lệnh sau

wget http://www.rfxn.com/downloads/apf-current.tar.gz

Giải nén

tar -xvf apf-current.tar.gz

chuyển đến thư mục vừa giải nén

cd apf-x.x.x

với x.x.x là phiên bản apf hiện hành.

Và tiến hành cài đặt

./install.sh

Sau khi đã cài đặt xong, chúng ta tiến hành cấu hình APF.

File cấu hình lưu tại đường dẫn

/etc/apf/conf.apf

Dưới đây mình sẽ hướng dẫn một số mục cơ bản cấu hình APF

Trước tiên là DEVEL-MODE=”1″

Mặc định DEVEL-MODE=1, điều này có nghĩa APF sẽ tự khởi động lại và xóa rule firewall trong 5 phút, nghĩa là nếu bạn có làm sai thì vẫn còn cơ hội vào để thao tác lại.

Chỉ chuyển DEVEL-MODE sang 0 khi bạn chắc chắn mọi thứ đều OK.

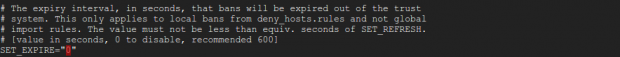

Xác định thời gian chặn cho APF, mặc định là 0 tức là chặn vĩnh viễn, có thể thay đổi các thông số sao cho hợp lý, đơn vị tính theo giây (s)

Mặc định APF giới hạn 150 dòng trong host.deny. Tức là khóa chặn tối đa 150 máy. Để cho phép chặn không giới hạn, có thể thay đổi giá trị này về 0

Phần này sẽ cho phép các port inbounce, tức cho phép port nào để client có thể truy cập, các bạn cần add các port theo danh sách cần mở của Plesk như đã đăng ở các bài trước.

Tương tự cho outbounce, tức cho phép hệ thống truy cập ra ngoài.

Sau khi đã thay đổi các giá trị phù hợp với yêu cầu, chúng ta set DEVEL-MODE=0 để APF chạy liên tục, không bị ngắt quãng 5 phút khởi động lại.

Và nhấn lệnh

apf -s

để bắt đầu chạy APF

Để kích hoạt APF chạy lúc hệ thống khởi động cần chạy các lệnh dưới

chkconfig –add apf

chkconfig apf on

Ngoài ra APF còn có các lệnh khác, tham khảo ảnh dưới.

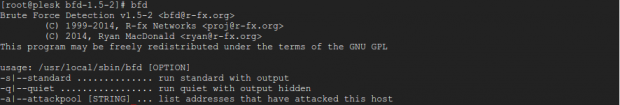

Brute Force Detection (BFD)

Brute Force Detection giúp ngăn chặn các đăng nhập trái phép liên tục, đoán mật khẩu nhằm tìm cách truy cập hệ thống.

BFD is a modular shell script for parsing application logs and checking for authentication failures. It does this using a rules system where application specific options are stored including regular expressions for each unique auth format. The regular expressions are parsed against logs using the ‘sed’ tool (stream editor) which allows for excellent performance in all environments. In addition to the benefits of parsing logs in a single stream with sed, BFD also uses a log tracking system so logs are only parsed from the point which they were last read. This greatly assists in extending the performance of BFD even further as we are not constantly reading the same log data. The log tracking system is compatible with syslog/logrotate style log rotations which allows it to detect when rotations have happened and grab log tails from both the new log file and the rotated log file

Các bạn có thể tham khảo BDF tại đây

Chúng ta tiến hành tải và cài đặt.

Tương tự với APF, việc tải và cài đặt BFD cực kỳ dễ dàng.

Download BFD

wget http://www.rfxn.com/downloads/bfd-current.tar.gz

Và tiến hành cài đặt

Về cấu hình, file cấu hình của BFD lưu tại

/usr/local/bfd/conf.bfd

Và chúng ta chỉ cần sửa tham số

TRIG=”5″

Mặc định TRIG=”15″ tức cho phép 15 lần đăng nhập sai, chúng ta không cần nhiều đến vậy, do đó 5 lần là phù hợp.

Ngoài ra có thể cấu hình địa chỉ mail để tự động nhận mail thông báo khi có tấn công, tuy nhiên mình nghĩ ko nên nếu không muốn nhận email quá nhiều.

![]()

Việc sử dụng tương đối đơn giản với chỉ vài lệnh

bfd -a

để hiển thị danh sách tấn công và bị khóa.